【管理画面】の検索結果

Movable Typeは商用アプリケーションではあるものの管理画面から静的HTMLを生成するというアプローチを古くから採用しているので、企業サイトの構築でセキュリティ面気にするんだったらそれが最適解かな?と思うところ。

最近は管理画面の話だけであればヘッドレスCMSとかもあるので、セキュリティ面的にはそちらのほうが無難ではあるんだけど、ヘッドレスCMS→Webhook→SSGという流れをきちんと組もうとした場合にどこかしらの部分で海外サービスの利用が前提になってしまう印象も個人的にはある

Microsoft 365とかだと他社のセキュリティ強化サービスの対象になっているIDだとユーザー名入力した時点でそっちにリダイレクトされたりし、パスワードレス認証の対象アカウントであれば当然パスワード欄は出しちゃダメでトークン認証に移行するし…

あと自分はこのMisskeyサーバーからのメール送信に Gehirn MTA 使ってるけど、そこの管理画面はユーザー名入れたあと、先にTOTPのワンタイムパスワードを入力してからパスワードを入力する仕掛けになっていた

[Auto Note]:Updated

Fetch URL: https://github.com/misskey-dev/misskey

Commit: 4de33aca to 57e86fe6

fix(frontend): カスタム絵文字管理画面(beta)にてisSensitive/localOnlyの絞り込みが上手くいかない問題の修正 (#15461)

enhance(frontend): リアクション時に確認ダイアログを出せるように (#15174)

chore(deps): update [github actions] update dependencies (#15490)

#みーくりあ!UpdateLog

[Auto Note]:Updated

Fetch URL: https://github.com/misskey-dev/misskey

Commit: 30df768d to 4d562e74

enhance(frontend): ノートに埋め込まれたメディアのコンテキストメニューから管理者用のファイル管理画面を開けるように (#15460)

#みーくりあ!UpdateLog

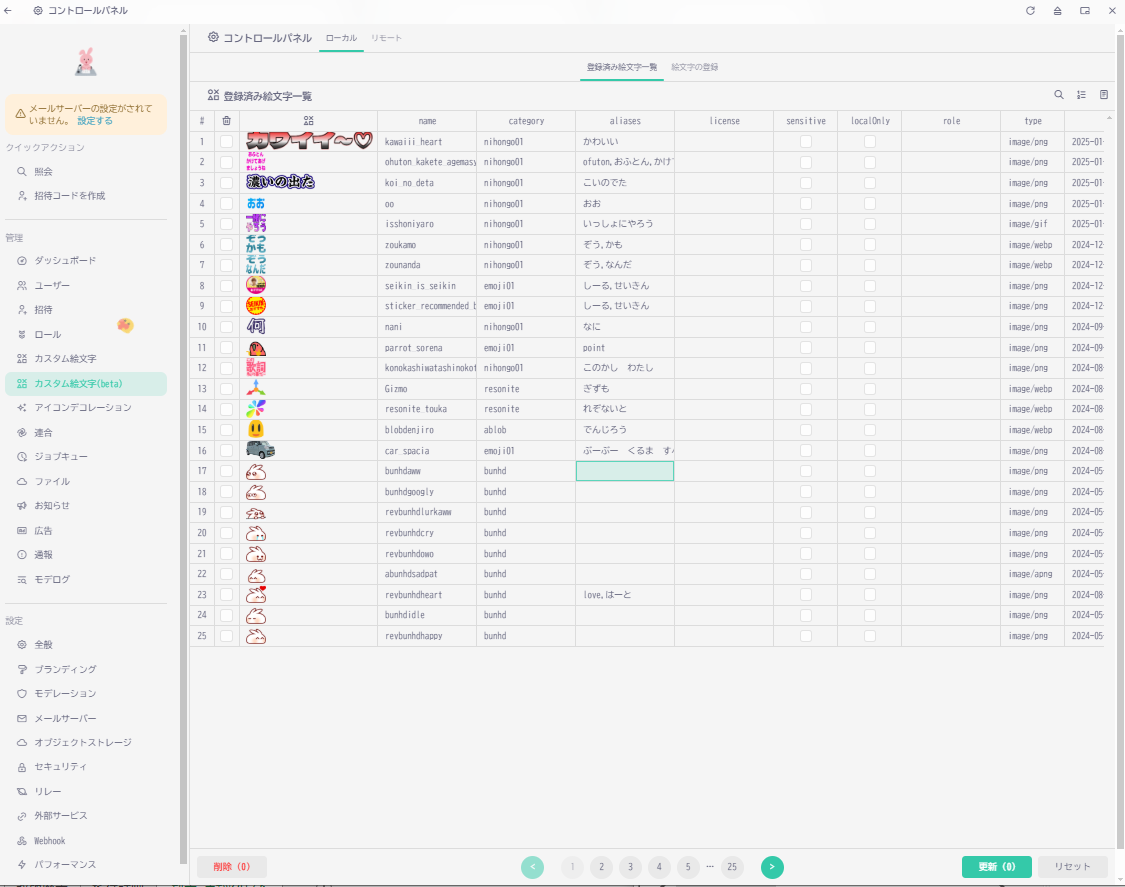

Misskey2025.1で追加されたカスタム絵文字管理画面(ベータ版)、一括でエイリアス変更したりリモートのライセンス見ながらインポートできるのが非常にベネ

編集にダブルクリックがいるのと、横長で見切れていてスクロールする手立てがぱっと見当たらないのは改善ポイントだね

[Auto Note]:Updated

Fetch URL: https://github.com/misskey-dev/misskey

Commit: 791b4500 to 297186e4

enhance(frontend): 絵文字管理画面β(ローカル)のUI・UX改善 (#15349)

#みーくりあ!UpdateLog

[Auto Note]:Updated

Fetch URL: https://github.com/misskey-dev/misskey

Commit: b41e7809 to 9470641d

Bump version to 2025.1.0-beta.2

refactor: Refactor Endpoints to improve Developer Experience for adding Endpoints (#15301)

feat: 新カスタム絵文字管理画面(β)の追加 (#13473)

#みーくりあ!UpdateLog

[Auto Note]:Updated

Fetch URL: https://github.com/misskey-dev/misskey

Commit: e8bf6285 to 08040924

fix(frontend): serverContextの型エラーを修正 (#15131)

fix(frontend): 絵文字管理画面で絵文字が表示されないことがある問題を修正 (#15128)

enhance(frontend): PC画面でチャンネルが複数列で表示されるように (#15129)

misskey-js: APIClientにURL末尾の/を除去する処理を追加 (#15132)

#みーくりあ!UpdateLog

[Auto Note]:Updated

Fetch URL: https://github.com/misskey-dev/misskey

Commit: b1073714 to a96f09ce

Bump version to 2024.10.2-alpha.2

enhance(backend): check_connect.js で全RedisとDBへの接続を確認するように (#14853)

fix(backend): Accept arrays in ActivityPub icon and image properties (#14825)

fix: encode RSS uris with escape sequences before fetching (#14826)

Merge branch 'develop' of https://github.com/misskey-dev/misskey into develop

enhance: アイコンデコレーション管理画面の改善

Remove undefined styles (#14858)

#みーくりあ!UpdateLog

[Auto Note]:Updated

Fetch URL: https://github.com/misskey-dev/misskey

Commit: 15ae1605 to eeea4ec0

fix(backend): 招待コード発行可能残り数算出に使用すべきロールポリシーの値が違うのを修正 (#14834)

fix(frontend): 管理画面のリンク切れを修正 (#14831)

enhance(frontend): 外部アプリ認証画面の改良 (#14828)

#みーくりあ!UpdateLog

防御するために攻撃側の視点が必要なのに,削除されてしまうのか...

悪用しようと思えばできてしまうので仕方ないんだろうけど...

再審査も却下されたので、動画削除が確定しました。https://x.com/ockeghem/status/1842914512082731333

これに合わせ、以下の動画もいったん非公開にしました。対応はおいおい考えたいと思います。

完全版:管理画面に対するXSS攻撃でクレジットカード情報を盗む手口

短縮版:管理画面に対するXSS攻撃でクレジットカード情報を盗む手口

携帯販売店から漏洩した顧客情報でドコモ口座の不正出金に至る手口を推測する

Digest認証のハッシュ値が漏洩すると直ちに不正ログインできる

Digest認証に対して中間者攻撃してみよう

SQLインジェクションによりクレジットカード情報を盗むデモンストレーション(Type1)

ECサイトのログからクレジットカード情報を盗むデモンストレーション(Type2)

DBに保存されたクレジットカード情報をバックドア経由で盗むデモンストレーション(Type3)

フォーム改ざんによりクレジットカード情報を盗むデモンストレーション(Type4) ← 規約違反により削除された

偽決済画面への誘導によりクレジットカード情報を盗むデモンストレーション(Type5)

SSRF 対策としてAmazonから発表された IMDSv2 の効果と破り方

フリーWi-Fiにウイルス感染の脅威? 実験環境で試してみた

不正ログイン手法入門(初級編)

XSS脆弱性があるとCSRF対策は突破できる

いちおう、ttyからしかログインできない、パスワードに記号をふくまないユーザはつくった。あとこのサーバはrootパスワードをプロバイダの管理画面から変更できるっぽいので、ログインできなくなったとかの非常時にファイアウォールを壊すくらいの作業はできそう。